Un mois après l’attaque du ransomware WannaCrypt, une nouvelle vague mondiale a touché plusieurs entreprises et administrations de différents pays.

En ce mardi 27 juin, c’est au tour de Petya de créer la panique, particulièrement à l’Ukraine. Dans le pays, la situation est catastrophique. Pour cause, le métro et l’aéroport de la capitale, Kiev, ont été infectés par le malware. La Banque Centrale Ukrainienne et l’opérateur d’énergie national sont aussi concernés.

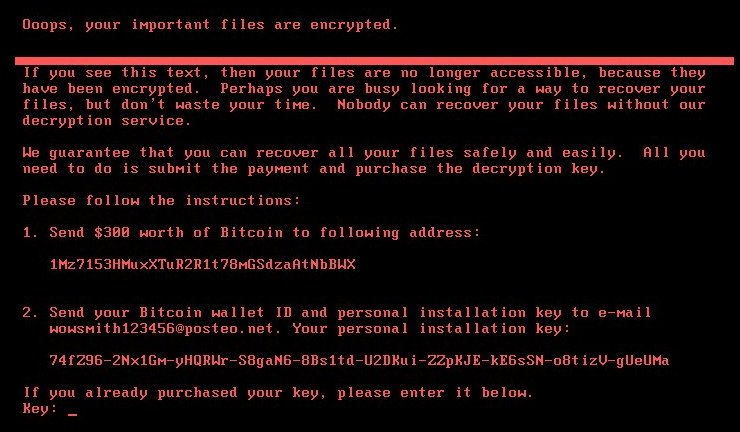

Le premier ministre Volodymyr Hroïsman a confirmé une cyberattaque « sans précédent » mais affirme que les « systèmes vitaux n’ont pas été touchés ». Rozenko Pavlo, le vice-premier ministre ukrainien, a pour sa part tweeté une photo d’un ordinateur touché : « Ta-daaa ! Le réseau est inaccessible au secrétariat [ministériel] ».

D’où vient Petya ? C’est quoi son impact?

Petya est une variante de Ransomware apparu en 2016 et mis à jour en 2017 sous le nom de Petrwrap.

Contrairement aux ransomwares traditionnels, Petya ne crypte pas les fichiers un par un. Petya redémarre les ordinateurs des victimes et crypte la table de fichiers maîtres /master file table (MFT) du disque dur et rend le master boot record (MBR) inopérant.

Petya remplace le MBR de l’ordinateur avec son propre code malveillant qui affiche la note de rançon et laisse l’ordinateur incapable de démarrer en exigeant 300 dollars en bitcoins pour déverrouiller la machine.

Comment Petya se diffuse?

On ignore comment ce malware s’est précisément diffusé. Mais il est fort probable qu’il soit lié à une compagne de phishing ( c’est-à-dire via des pièces jointes de courriels). Cependant sa propagation rapide est liée à l’utilisation du même exploit que WannaCry. Il utilise l’exploit Eternalblue de NSA mais se propage également dans les réseaux locaux avec WMIC et PSEXEC.

Comment éviter d’être infecté par Petya?

Il est recommandé de:

- Appliquer les patchs / correctifs et les dernières mises à jour de sécurité de Windows, si elles ne sont pas automatiques.

- Désactiver SMBv1.

- Ne pas ouvrir les pièces jointes provenant de courriels dont on ne connaît pas le destinataire.

- Faire des sauvegardes sur des supports non connectés à un Internet, comme des disques durs externes.

En cas d’infection, il est conseillé de déconnecter immédiatement la machine infectée du réseau et d’attendre un correctif ou la publication d’un outil de décryptage.

![[Securiday 2018] End User Protection](https://digitalys-mag.net/wp-content/uploads/2018/04/securiday18_conf.jpg)

![Détective Conan : les épisodes de l’histoire principale triées [part 1]](https://digitalys-mag.net/wp-content/uploads/2016/08/Meitantei.Conan_.full_.1913572.jpg)

![[Warning] Une faille critique dans tous les jeux Blizzard permettra aux Hackers de détourner des millions de PC](https://digitalys-mag.net/wp-content/uploads/2018/01/X1NH71Z11PTZ1508884994858.jpg)